شرکت Positive Technologies نسخه جدیدی از PT Network Attack Discovery (10.1) را منتشر کرده است، سیستمی برای تجزیه و تحلیل عمیق ترافیک. با استفاده از این سیستم، میتوانید حملات را با استفاده از ماژولهای تحلیلی جدید شناسایی کنید، اطلاعات بهروز در مورد میزبانهای شبکه جمعآوری کنید و در یک منبع واحد به طور مرکزی در مورد تهدیدهای شناساییشده مطلع شوید.

ویژگیهای جدید PT Network Attack Discovery (10.1)

- ماژولهای تحلیلی جدید: PT NAD 10.1 ماژولهای تحلیلی جدیدی را معرفی میکند که میتوانند طیف گستردهتری از تهدیدات را شناسایی کنند، از جمله تهدیداتی که از ترافیک رمزگذاریشده یا تکنیکهای گریز پیشرفته استفاده میکنند.

- اطلاعات بهروز میزبان: PT NAD 10.1 اطلاعات بهروز در مورد میزبانهای شبکه را ارائه میدهد، از جمله سیستمعاملهای آنها، نسخههای نرمافزار و پیکربندیهای امنیتی. این اطلاعات میتواند به SOCها در شناسایی و اولویتبندی تهدیدات کمک کند.

- منبع تهدید متمرکز: PT NAD 10.1 دادههای تهدید را از چندین منبع مختلف در یک منبع واحد ادغام میکند، که باعث میشود SOCها بتوانند بهراحتی تهدیدات را ردیابی و پاسخ دهند.

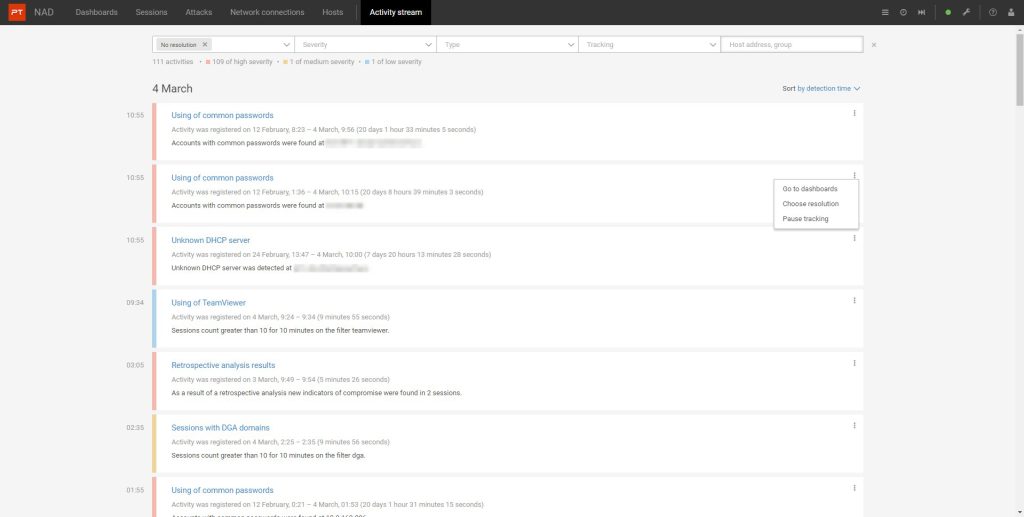

فید فعالیت

برای اینکه کاربران بتوانند به موقع از حملات و تهدیدات جدید مطلع شوند، یک بخش جدید به نام «فید فعالیت» به PT NAD اضافه شده است. این فید، لیست تهدیدهای شناسایی شده را در یک مکان جمعآوری میکند، پیامهای مربوط به فعالیتهای مشابه را در یکدیگر ادغام میکند و به شما امکان مدیریت آنها را میدهد. شما میتوانید مسئله را به عنوان حل شده یا دیگر پیگیری چنین فعالیتی، علامتگذاری کنید.

این فید فعالیت به کاربران کمک میکند تا از جدیدترین تهدیدات آگاه شوند و اقدامات لازم را برای مقابله با آنها انجام دهند. همچنین، این فید به کاربران امکان میدهد تا تهدیدات مشابه را شناسایی کرده و آنها را به عنوان یک مسئله واحد در نظر گیرند، که باعث میشود مدیریت آنها آسانتر شود.

در مجموع، فید فعالیت یک ویژگی مفید برای کاربران PT NAD است که به آنها کمک میکند تا در زمان مناسب از حملات و تهدیدات جدید مطلع شوند و آنها را مدیریت کنند.

در نسخه 10.1 PT NAD، پیامهایی در فید ظاهر میشوند هنگامی که:

- کاربران از رمزهای عبور دیکشنری در شبکه استفاده کنند.

- شاخصهای مخاطره (IOCs) در طی تجزیه و تحلیل گذشتهنگر فعال شوند.

- یک سرور DHCP ناشناس در شبکه ظاهر شود: سرور ممکن است جعلی باشد و با استفاده از آن، مهاجمان میتوانند ترافیک را رهگیری کرده و اعتبارنامههای کاربر را بدست آورند.

- شرایط فیلتر کردن ترافیک که کاربر قبلاً تنظیم کرده است، فعال شوند. به این ترتیب، میتوانید در مورد هر فعالیت مورد علاقه در شبکه، مانند اتصال به دامنههای phishing خاص، انتقال مقادیر زیادی اطلاعات از سرورهای پایگاه داده و اقدامات کاربران خاص، اطلاعیه دریافت کنید.

دیمیتری ایفانوف، رئیس توسعه PT Network Attack Discovery، اظهار داشت: «PT NAD در اصل به عنوان یک ابزار برای متخصصان تحقیقاتی ایجاد شد. فید فعالیت یک گام مهم دیگر در راستای سادهسازی محصول است. این فید به تمرکز توجه تحلیلگر بر تهدیدات مهم و پیگیری پاسخ به آنها کمک میکند.»

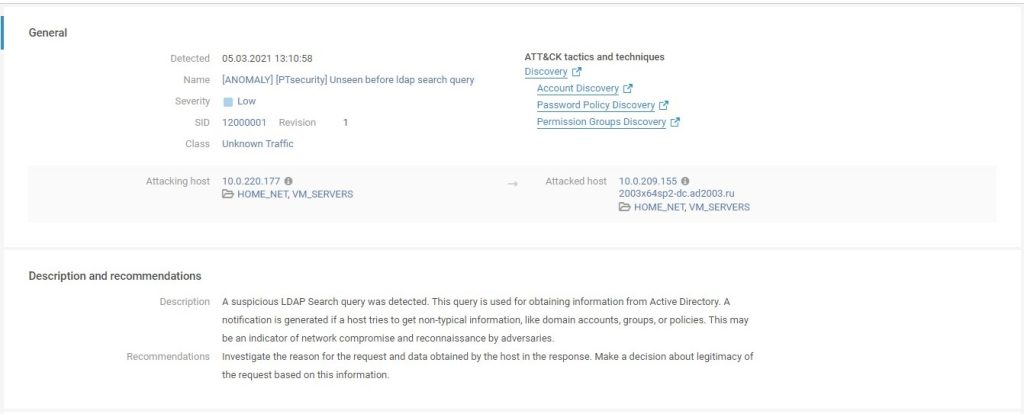

مکانیزمهای جدید تشخیص حمله

نسخه جدید PT NAD ماژولهای تجزیه و تحلیل عمیق ترافیک را معرفی میکند که امکان شناسایی تهدیدات پیچیده را فراهم میکند. این ماژولها بسیاری از پارامترهای رفتار مهاجم را در نظر میگیرند و برخلاف قوانین تشخیص حمله، به تحلیل جلسات فردی محدود نمیشوند. با کمک این ماژولها، محصول به طور خودکار درخواستهای LDAP غیرعادی را شناسایی میکند. ۲ این درخواستها میتوانند توسط مهاجمان در حین اکتشاف برای جمعآوری اطلاعات در مورد دامنه استفاده شوند: در مورد کاربران، گروههای آنها، میزبانهای شبکه و گذرواژهها.

با استفاده از مکانیزمهای تشخیص جدید، محصول همچنین استفاده از رمزهای عبور دیکشنری و سرورهای DHCP ناشناخته را شناسایی میکند. اطلاعات مربوط به چنین رویدادهایی در فید فعالیت گنجانده شده است.

در نسخه بعدی PT NAD، از ماژولهای تجزیه و تحلیل برای شناسایی ۳۰ نوع تهدید بیشتر استفاده خواهد شد.

مانیتورینگ میزبانهای شبکه

شفافیت شبکه اکنون حتی بالاتر است

طبق نظرسنجی Positive Technologies، 72 درصد از پاسخ دهندگان از شفافیت “کم” یا “متوسط” در ترافیک خارجی شکایت دارند. 68 درصد نیز همین نظر را در مورد شفافیت ترافیک داخلی دارند.

برای شفافیت بیشتر ترافیک داخلی و خارجی، نسخه جدید PT NAD دارای لیست گسترش یافته از پروتکلهای شناسایی شده و تجزیه شده است. محصول پنج پروتکل جدید دیگر را که در شبکههای شرکتهای روسی یافت میشود، شناسایی میکند. اکنون در مجموع 85 پروتکل شناسایی شده است.

PT NAD چهار پروتکل جدید دیگر را تجزیه میکند و دادههای اضافی را در مورد اتصالاتی که از طریق چنین پروتکلهایی برقرار میشوند جمعآوری میکند. تجزیه پروتکلهای جدید به درک آنچه در شبکه اتفاق میافتد کمک میکند، به عنوان مثال، کدام خدمات Google کاربران به آنها متصل میشوند، چه درخواستهایی در طول اجرای دستور از راه دور ارسال میشوند، آیا این فعالیت قانونی است یا نفوذی توسط مهاجمان است.

PT NAD 10.1 ترافیک رمزگذاری شده را که از طریق پروتکلهای غیر استاندارد منتقل میشود شناسایی میکند. این برای جلب توجه اپراتور سیستم به فعالیت مشکوک ناشناخته در شبکه ضروری است. ممکن است مهاجمان ترافیک را با استفاده از پروتکلهای خاص خود رمزگذاری کنند و به این ترتیب سعی کنند رد پای خود را بپوشانند.

بهبودهای دیگر

- PT NAD 10.1 به انگلیسی محلی شده است.

- اکنون میتوانید منطقه زمانی را تنظیم کنید – تنظیمات برای حساب کاربری اعمال میشوند.

- با یک کلیک از رابط PT NAD میتوانید به PT Sandbox بروید و اطلاعات دقیق در مورد فایل مخرب شناسایی شده را مشاهده کنید.