کشف حملات شبکه

PT Network Attack Discovery یک سیستم تشخیص و پاسخ به حملات شبکه (NDR/NTA) برای شناسایی حملات در مرزها و داخل شبکه شما است. این سیستم تهدیدات پنهان را قابل رؤیت میسازد، فعالیتهای مشکوک حتی در ترافیک رمزگذاری شده را شناسایی میکند و به تحقیق در مورد حوادث کمک میکند.

اشراف شبکه جامعی ارائه می دهد

PT NAD بیش از 85 پروتکل شبکه را شناسایی و تحلیل میکند، از جمله 30 مورد از رایجترین پروتکلها تا سطح L7 تا یک تصویر جامع از فعالیت شبکه خود به دست آورید و نقاط ضعف امنیتی که میتوانند حملات را تسهیل کنند شناسایی کنید.

آشکارسازی تهدیدهای پنهان

افزایش کارایی SOCها

تشخیص موفقیتآمیز بودن حمله، بازسازی زنجیره حملات و جمعآوری شواهد. برای انجام این کار، PT NAD دادههای متا و ترافیک خام را ذخیره میکند، به سرعت جلسات را پیدا و موارد مشکوک را شناسایی میکند و از خروج و ورود ترافیک پشتیبانی میکند.

کاربران PT NAND میتوانند دادههای تهدید را در یک فید مشاهده کنند

با نسخه جدید PT NAD، می توانید از طریق ماژول های تحلیلی جدید حملات را شناسایی کنید، اطلاعات به روز در مورد میزبان های شبکه را جمع آوری کنید و در یک منبع واحد به طور مرکزی در مورد تهدیدهای شناسایی شده مطلع شوید.

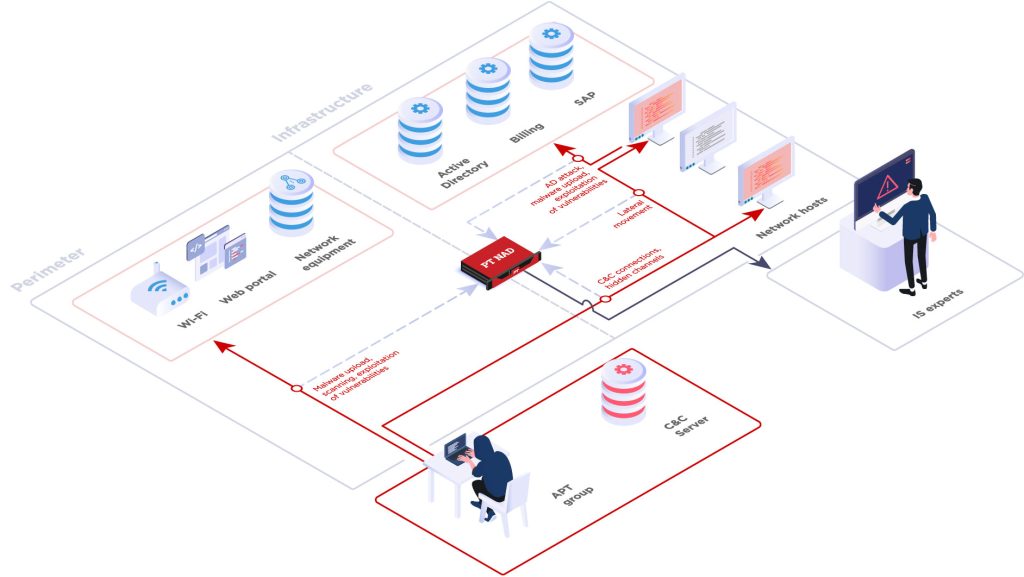

شناسایی فعالیتهای مخرب در ترافیک شرقی و غربی

PT NAD هر دو ترافیک شمالی و جنوبی و شرقی و غربی را تجزیه و تحلیل میکند و جابجایی جانبی، تلاش برای بهرهبرداری از آسیبپذیریها و حملات علیه کاربران نهایی در دامنه و سرویسهای داخلی را شناسایی میکند.

شناساییهای PT NAND

PT NAD detects

تهدیدات در ترافیک رمزنگاری شده

با سپاس از قابلیت های پیشرفته، PT NAD قادر به معین کردن بدافزارهای پنهان شده در پروتکل TLS یا پروتکل های شخصی شده است.

حرکات جانبی

PT NAD با مشاهده تلاش هکر ها جهت شناسایی و کشف آسیب پذیری، اجرای فرامین از راه دور و حملات به اکتیو دایرکتوری و کربروس اقدام به شناسایی تلاش های آنها برای گسترش نفوذ در شبکه می نماید.

استفاده از ابزارهای هک

مرکز امنیت PT با بهره گیری از ابزارهای هک و نفوذ، به طور مداوم اقدام به شناسایی تهدیدات جدید و نظارت بر فعالیت های هکرها می نماید. متخصصان امنیت با مسلح شدن به این دانش می توانند می توانند قوانینی برای کشف و شناسایی به کارگیری ابزارهای هک عمومی درون شبکه بنویسند و فعالیت آنها را شناسایی نمایند.

بهره برداری از آسیب پذیریها

پایگاه داده منحصر به فرد آسیب پذیری های PT به طور مداوم در حال بروز رسانی آسیب پذیری های جدید است که شامل آسیب پذیری هایی می شود که هنوز در پایگاه داده CVE ثبت نشده اند در نتیجه PT NAD قادر به شناسایی تلاش ها برای بهره برداری در زمان رکورد است. PT NAD عضو MAPP است و به حملات روز صفر به محصولات مایکروسافت دسترسی دارد و به همین دلیل است که مشتریان آن سریع تر از دیگر محصولات محافظت می شوند.

فعالیت های بدافزاها

حملات مربوط به گذشته

فرار بدخواهانه از دست ابزارهای امنیتی

ارتباط با دامنهها به صورت خودکار

عدم انطباق با سیاست های IS

چگونه PT NAD با MITRATT&CK منطبق می شود

یاد بگیرید چگونه سیستم تشخیص و پاسخ شبکه PT Network Attack Detection میتواند 117 تکنیک دشمن را که در MITRE ATT&CK توصیف شدهاند، شناسایی کند.

تشخیص حتی بدافزارهای دستکاری شده

PT NAD در مورد همه تهدیدات خطرناک هشدار میدهد و حتی نسخههای دستکاری شده بدافزار را نیز شناسایی میکند. کارشناسان ما به طور مداوم جدیدترین نمونههای بدافزار و ابزارها، تکنیکها و رویههای هکرها را بررسی میکنند تا طیف کاملی از تهدیدات سایبری را توصیف کنند. هر قانونی که آنها ایجاد میکنند یک خانواده بدافزار کامل را پوشش میدهد.

نحوه عملکرد آن

PT NAD ترافیک را در محیط پیرامونی و در داخل زیرساختها ضبط و تجزیه و تحلیل میکند. این امکان تشخیص فعالیت هکرها را در مراحل اولیه نفوذ به شبکه و همچنین در حین تلاش برای کسب موضع در شبکه و توسعه حمله فراهم میکند.

PT NAD با استفاده از یک مجموعه گسترده از الگوریتمهای تجزیه و تحلیل، ترافیک شبکه را تجزیه و تحلیل میکند. این الگوریتمها به PT NAD کمک میکنند تا الگوهای رفتاری مشکوک را شناسایی کند که ممکن است نشاندهنده فعالیت هکر باشد.

PT NAD همچنین از یک پایگاه داده گسترده از signatures تهدیدات استفاده میکند. این پایگاه داده به PT NAD کمک میکند تا حتی بدافزارهای جدید و ناشناخته را شناسایی کند. هنگامی که PT NAD فعالیت مشکربی را شناسایی میکند، یک هشدار تولید میکند. این هشدار به اپراتور شبکه اطلاع میدهد که یک فعالیت مشکرب در حال انجام است.

اپراتور شبکه میتواند از این هشدار برای پاسخ به فعالیت مشکربی استفاده کند. این میتواند شامل اقداماتی مانند:

- قطع اتصال سیستم مشکوک از شبکه

- حذف فایلهای مخرب

- اعمال بهروزرسانیهای امنیتی

با استفاده از این ویژگیها، PT NAD میتواند به سازمانها کمک کند تا از حملات سایبری در شبکههای خود جلوگیری کنند.

حفظ حریم خصوصی حملات

PT NAD نقصهای پیکربندی IT و موارد عدم انطباق با سیاستهای امنیتی را شناسایی میکند که در غیر این صورت میتوانند به مهاجمان اجازه ورود دهند. فیلترها به سرعت اعتبارنامههای ذخیره شده به صورت متن رمزگشایی شده، گذرواژههای ضعیف، ابزارهای دسترسی از راه دور و ابزارهایی را که فعالیت شبکه را پنهان میکنند، شناسایی میکنند. فیلترهای مورد علاقه را برای مراجعه سریع در یک ابزارک جداگانه پین کنید. در اینجا یک ابزارک وجود دارد که همه گذرواژههای رمزگذاری نشده را نمایش میدهد:

با تشکر از فناوریهای یادگیری ماشینی تعبیه شده، تجزیه و تحلیل پیشرفته، قوانین اختصاصی تشخیص تهدیدات، شاخصهای نفوذ و تحلیل گذشته، PT NAD حملات را هم در مراحل اولیه و هم پس از نفوذ مهاجمان به زیرساخت شناسایی میکند.

مرکز امنیت متخصص PT NAD قوانین و شاخصهای نفوذ را دو بار در هفته بهروزرسانی میکند. بهروزرسانی پایگاه داده نیازی به اتصال دائمی به ابر Positive Technologies ندارد.

ماژولهای تجزیه و تحلیل پیشرفته امکان شناسایی تهدیدات پیچیده و انحرافات شبکه را فراهم میکنند. آنها بسیاری از پارامترهای رفتار مهاجم را در نظر میگیرند و برخلاف قوانین تشخیص حمله، به تجزیه و تحلیل جلسات جداگانه محدود نمیشوند.

از آنجایی که PT NAD نسخههایی از ترافیک خام و دادههای جلسه را ذخیره میکند، محققان جنایی میتوانند:

- حملات را محلیسازی کنند.

- زنجیرههای مرگ را بازسازی کنند.

- آسیبپذیریهای زیرساخت را شناسایی کنند.

- اقداماتی را برای جلوگیری از حملات مشابه انجام دهند.

- شواهد فعالیت مخرب را جمعآوری کنند.

PT NAD ابزاری ایدهآل برای شکار تهدیدات و شناسایی تهدیدات پنهان است که ابزارهای امنیتی استاندارد قادر به کشف آنها نیستند. یک تحلیلگر امنیتی، با برخورداری از مهارتها و دانش خاص زیرساخت، میتواند فرضیهها را به صورت تجربی آزمایش کند. بنابراین، PT NAD امکان تعیین این مسئله که آیا یک گروه هکر، تهدید داخلی یا نشتی داده واقعاً وجود دارد را فراهم میکند. در صورت تأیید فرضیه، اقدامات پیشگیرانه مناسب قابل اجرا هستند.

شکار تهدید یک فرایند فعال برای شناسایی تهدیدات امنیتی است که توسط ابزارهای امنیتی استاندارد شناسایی نمیشوند. این یک رویکرد مبتنی بر داده است که بر تحلیل رفتار غیرعادی در شبکه و سیستمها متمرکز است.

PT NAD یک ابزار شکار تهدید است که از هوش مصنوعی و یادگیری ماشین برای شناسایی تهدیدات استفاده می کند. این ابزار میتواند حجم زیادی از دادهها را از منابع مختلف پردازش کند و الگوهای رفتاری مشکوک را شناسایی کند.

شکار تهدید میتواند به سازمانها کمک کند تا از حملات سایبری جلوگیری کنند. با شناسایی و رفع تهدیدات قبل از اینکه به سیستمها یا دادهها آسیب برسانند، سازمانها میتوانند امنیت خود را بهبود بخشند.

در اینجا چند نمونه از تهدیداتی که میتوانند توسط PT NAD شناسایی شوند آورده شده است:

- گروههای هکر

- تهدیدات داخلی

- نشتی داده

- حملات DDoS

- حملات فیشینگ

- بدافزار

شکار تهدید یک فرایند پیچیده است که به مهارت و دانش متخصصان امنیت نیاز دارد. با این حال، میتواند یک ابزار ارزشمند برای محافظت از سازمانها در برابر حملات سایبری باشد.

قابلیتهای کلیدی

Key Features

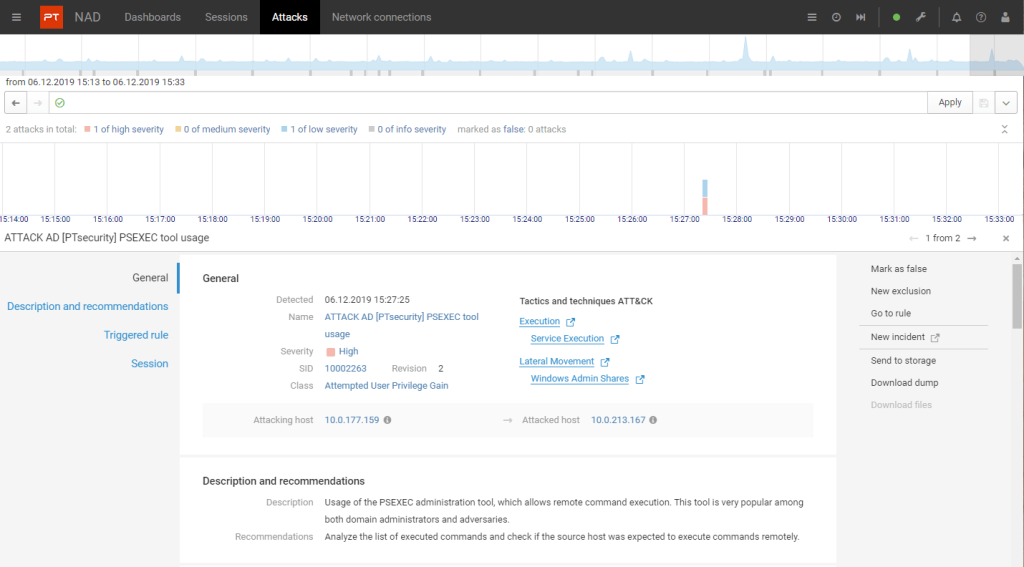

شناسایی حمله

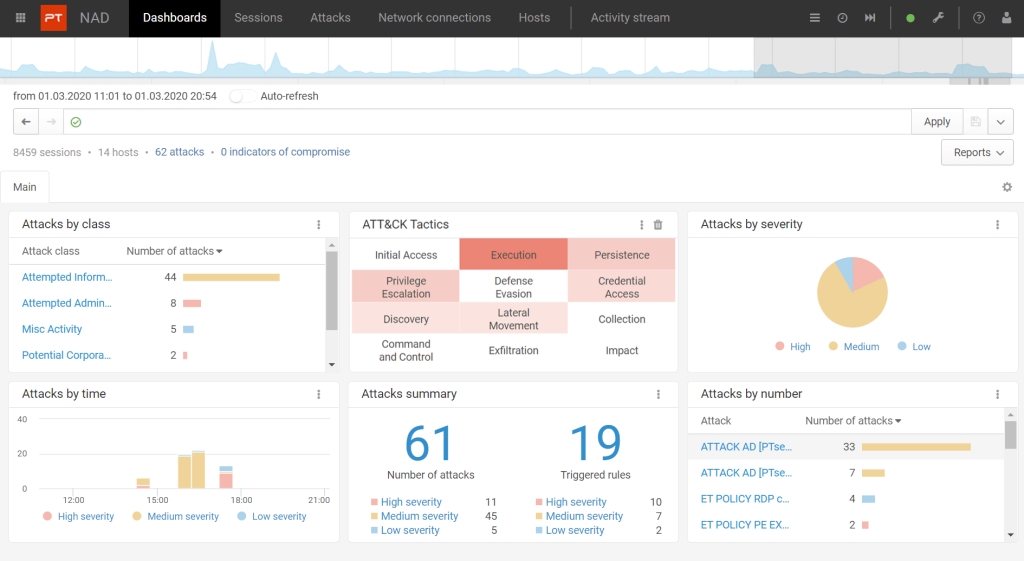

پاسخ در یک نگاه

اطلاعات مربوط به هر حمله که به شما نمایش داده می شود شامل: میزبان های تحت تاثیر قرار گرفته، زمان رخداد، داده نشست و ابزارها، تکنیک ها و فرایندهای هکر بر اساس دسته بندی MITTRE ATTACK می باشد.

با استفاده از اطلاعات صحنه سازی حمله، می توانید اقدامات صحیح جراحی را جهت مقابله با آن انتخاب نمایید.

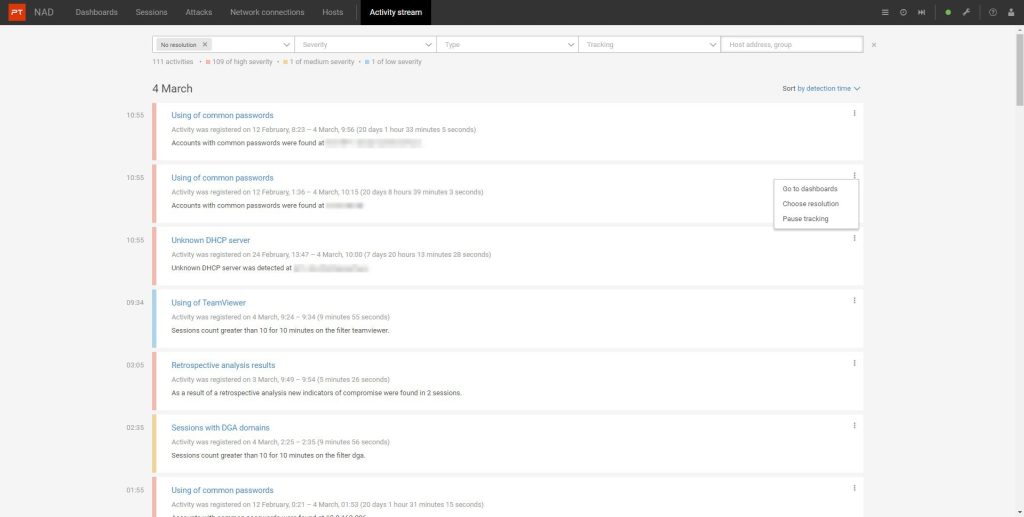

از حملات و تهدیدات جدید با خبر شوید

بخش Activity feed یک فهرست از تهدیدات جدید شناخته شده را در یک صفحه ارایه می دهد، پیام های مربوط به فعالیت های مشابه را در یکجا جمع می کند و به شما اجازه می دهد آن ها را مدیریت کنید. می توانید هر گزارش را به صورت انجام شده یا در دست بررسی تعیین وضعیت نمایید.

نظارت بر میزبان های شبکه

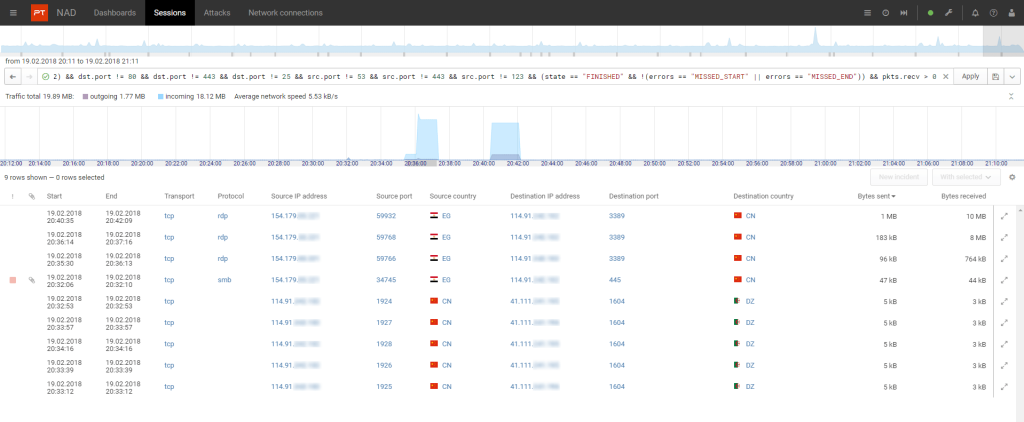

فیلتر کردن نشستها

فیلتر کردن نشست ها راهی برای شناسایی فعالیت های مشکوک، نشانگری برای به خطر افتادن یا خطاهای پیکربندی ارایه می دهد. PT NAD می تواند با استفاده از ۱۲۰۰ پارامتر مختلف نشست ها را مرتب کرده و اطلاعات جزیی هریک را نمایش دهد.

با راه حلهای SIEM و Sandbox ادغام میشود

با استفاده از پشتیبانی قدرتمند یکپارچه سازی، کاربران میتوانند حوادث را مدیریت کرده و محتوای مخرب را در ترافیک فایل شناسایی کنند.